@ 암호학을 사용한 애플리케이션

1) Secure communication

2) Internet banking

3) Electronic payment (카드)

4) Electronic voting (전자 투표)

5) Electronic lottery (로또)

6) Wireless LAN

7) Broadcasting

8) Ubiquitous sensor network

@ 인터넷 뱅킹에서 가능한 공격예제

1) Eavesdropping (도청)

2) Impersonation (위장공격 : 다른 사람이 주인인척 계좌에 접근)

3) Modification of transaction (중간에 수정)

4) Deny transaction (이체 행위를 부정)

5) Illegal access to account information (다른 계좌에 불법 접근)

6) Dos Attack

@암호학을 사용한 방법들

1) Eavesdropping <- Confidentiality (기밀성)

2) Impersonation <- Authentication (인증)

3) Modification of transaction <- Integrity (기밀성)

4) Deny transaction <- Undeniability (부인불가능)

5) Illegal access to account information -> Access Control (접근 제어)

6) DOS Attacks <- Availability (가용성)

@암호 알고리즘

1) MAC (Message Authentication Codes)

- Integrity, Authentication

- 메세지가 중간에 바뀌는 것을 방지

- 통신하는 사람이 누구인지 확인가능

2) Encryption

- Confidentiality

- 기밀성을 보장해서 암호화 시킴

3) Signature

- Undeniability, Authentication

- 온라인 상에서 서명하는 것

@ 암호학의 발전

1) Symmetric Crypto System (대칭키)

- 엘리스와 밥은 서로 같은 정보를 공유

2) Public Key Crypto System (공개키)

- 전자 서명은 대칭키로 불가능 했으나 공개키를 사용해 가능해짐

3) Quantum Crypto System

- 양자시스템

- 앞의 대칭키, 공개키가 깨질 수 있으므로 그것을 막기위해 연구됨

4) PET

@Symmetric Crypto System (대칭키)

1) Ancient Ciphers (고대암호)

- Transposition Cipher

- 정해진 방식에 의해 알파벳의 자리를 바꿈

- Rail fence cipher

- Substitution Cipher

- 알파벳 위치와는 상관 없이 똑같은 알파벳은 같은 알파벳으로 대칭됨

- Vigenere, Hill Cipher

2가지 중 하나만 사용할 경우 깨지기 마련이다. 따라서 2가지를 섞어서 사용한다. |

- Block Cipher : Transposition + Substitution

- DES (이전), AES (이후)

@ Public Key Crypto System (공개키)

- 단시간에 풀 수 없는 불가능한 알고리즘을 이용한다 : NP문제

- Factorization (인수 분해가 어려운 것을 기반) => RSA

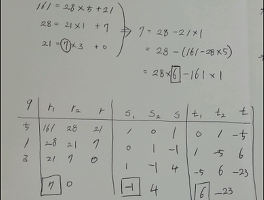

- Discrete Logarithm (이산 로그) => Elgamal

- 소수 p가 있고 0이 아닌 정수 α β 가 존재한다고 할 때 !

- 여기서 x를 구하는 것

- Elliptic Curve based (ECC)

- RSA가 기니까 그 단점을 극복하기 위해 짧게 만든 알고리즘

- Lattice

- 양자학의로 깨질 수 없어 각광 받음

- 규칙적인 무한한 점들의 집합을 이용

- 최근엔 이차원으로 확장

@ PET

- 암호학들을 이용해 사용자의 정보를 보장

- ZKIP (Zero Knowledge Proof)

- MPC (MUlti-Party Compatation)

- 자기 비밀을 노출하지 않는다.

- PIR (Private Information Retrieval)

- 구글은 내가 가진 키워드들을 보관한다.

- 내 키워드를 알려주지 않아도 다운받을 수 있다.

- PPDM (Privacy-Preserving Data mining)

- 여러 정보를 받으면 수집해야 한다.

- 의료기관

@ 암호학 역사

1) 시져

2) Vigenere (알파벳 빈도수 공격 못함)

3) Turing (독일 암호 해독)

4) Diffie and Hellman (공개키)

5) Rivest, shamir, adelman (RSA)

6) Gold wasser, micali, Rackoff (ZKIP)

7) Shor (양자 알고리즘)

'보안 > 정보보호이론' 카테고리의 다른 글

| Bock Cipher Modes (0) | 2015.03.02 |

|---|---|

| 암호화를 위한 보안 모델 (0) | 2015.03.02 |

| Lottery를 이용한 단일 대치 암호문 해독 (0) | 2015.03.02 |

| 고대 암호학 (1) | 2015.03.02 |

| 정보보호이론에서 알아두어야할 공식 (0) | 2015.03.02 |